Zur verschlüsselten Übertragung von Webseiten werden TLS-Zertifikate benötigt1. TLS-Zertifikate werden von sogenannten “Certificate Authorities” (CAs) ausgestellt. Das sind Firmen, die TLS-Zertifikate ausstellen. Webbrowser und Betriebssysteme werden mit Listen von “vertrauenswürdigen” Certificate Authorities ausgeliefert. Wenn das Zertifikat einer Webseite von einer dieser “vertrauenswürdigen” CAs ausgestellt wurde, dann wird darauf vertraut, dass die Verbindung sicher verschlüsselt ist.

Möchte man für eine Webseite ein TLS-Zertifikat, geht man also zu einer CA und lässt sich ein Zertifikat ausstellen. In der Regel kostet das relativ viel Geld (COMODO verlangt aktuell zum Beispiel 76,95 € für ein einzelnes Zertifikat). Das ist also nichts, was man “mal eben” für die eigene Wald-und-Wiesen-Webseite kauft. Es gibt auch kostenlose Angebot wie z. B. StartSSL, aber die sind in der Regel technisch sehr beschränkt und als Lockmittel für die teureren Angebote konzipiert.

Und dann gibt es seit Ende 2015 noch Let’s Encrypt. Let’s Encrypt stellt automatisiert kostenlos Zertifikate aus, denen Browser und Betriebssystem vertrauen.

So eine Certificate Authority könnte theoretisch für beliebige Webseiten Zertifikate ausstellen und sie irgend jemandem geben. Sie hat aber ein Interesse daran, das nicht zu tun, da sie sonst ziemlich schnell von den Listen der vertrauenswürdigen CAs fliegen würde. Und Vertrauen ist schließlich das einzige, was eine CA verkauft.

Es gibt sogenannte Certificate-Tansparency-Logs, oder kurz CT-Logs. In diesen werden alle ausgestellten TLS-Zertifikate gespeichert. Google betreibt so etwas zum Beispiel. In ihnen kann man nachsehen, welche Zertifikate von welcher CA für welche Webseite ausgestellt wurden. Und falls da ein Zertifikate für die eigene Webseite dabei ist, das man nie bestellt hat, ist irgend etwas komisch.

Nun könnte man auf die Idee kommen, alle Zertifikate aus CT-Logs in eine Datenbank zu werfen und sie ein wenig zu analysieren. Das ist auch das, was ich seit ca. 10 Monaten im Lab und auf der Arbeit mache.

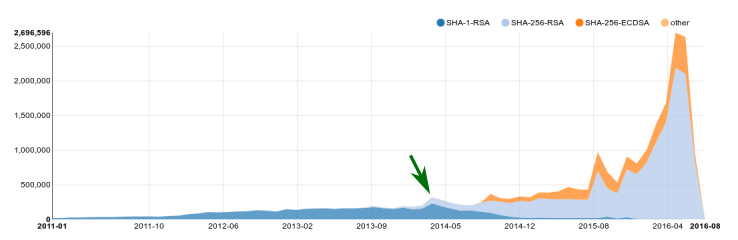

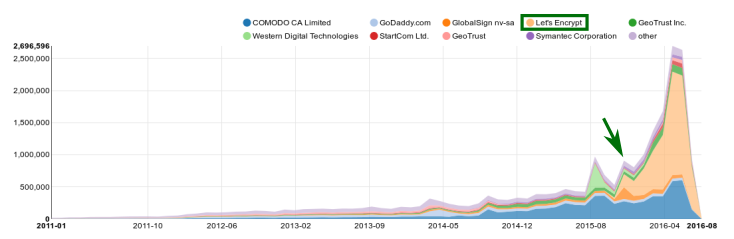

Mit am interessantesten ist eine Grafik, die die Zahl der ausgestellten Zertifikate auf einer Zeitleiste darstellt.

(Die Zahlen im Diagramm sind alle nur Näherungswerte, da nicht das Ausstellungsdatum betrachtet wird, sondern der Zeitpunkt, ab dem das Zertifikat gültig ist. Außerdem werden nicht alle ausgestellten Zertifikate erfasst, und mindestens die letzten beiden Monate sind auch noch nicht vollständig erfasst.)

Wer erinnert sich noch an Heartbleed?

Die verschiedenen Farben in obigem Diagramm repräsentieren verschiedene Algorithmen, daher wollen wir sie an dieser Stelle ignorieren. Im April 2014 wurde der Heartbleed-Programmfehler bekannt. In der Folge musste der Großteil der existierenden TLS-Zertifikate praktisch ausgetauscht werden, da die Zertifikate durch den Fehler theoretisch unsicher waren. Das zeigt sich auch in einer Erhebung im Diagramm: Ein Anstieg der ausgestellten Zertifikate um ca. 50 % im Vergleich zum Vormonat! Dass das alles recht unspektakulär aussieht, liegt nur daran, was in den beiden Jahren danach passiert ist.

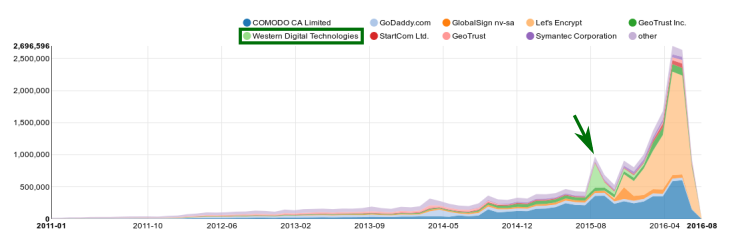

Schlüsseln wir das Diagramm nun nach den ausstellenden CAs statt nach den Algorithmen auf!

Was macht denn ein Festplattenverkäufer in diesem Diagramm?

Im September 2015 stellt Western Digital einfach mal so 380.000 Zertifikate aus. Und damit mehr als alle anderen CAs in diesem Monat. Kann man machen. Diese Zertifikate sind allerdings nicht für beliebige Webseiten, sondern für Subdomains von wd2go.com, also für den Webzugriff auf Western-Digital-Speichergeräte.

Player E has entered the arena

Im Dezember 2015 ging Let’s Encrypt in die offene Betaphase. Und füllte damit offenbar eine Lücke, in der es großen Bedarf nach kostenlosen TLS-Zertifikaten gab: Während die Entwicklung der übrigen Certificate Authorities sich nicht allzu stark veränderte, blähte Let’s Encrypt den Markt stark auf und wurde dadurch quasi Marktführer mit 1,6 Millionen erfassten Zertifikaten im Mai 2016. Zum Vergleich: Im November 2015, vor dem Start der öffentlichen Betaphase von Let’s Encrypt, wurden insgesamt nur 530.000 ausgestellte Zertifikate erfasst.

Das nenne ich mal disruptiv.

Spannend wäre noch, zu untersuchen, wie viele Webseiten zu Let’s Encrypt gewechselt sind. Ähnlich der Wählerwanderung bei Wahlen. Das kommt aber vielleicht noch.

- aus technischer Sicht nicht, aber die Infrastruktur hat sich dahin entwickelt und ist jetzt halt so. ↩